Unified Endpoint Management mit Raynet One

Die Raynet One-Plattform ist eine leistungsstarke Lösung für die nahtlose Verwaltung und den Schutz Ihrer Endpunkte. Automatisieren Sie globale Prozesse, verschaffen Sie sich einen besseren Überblick und optimieren Sie die Kontrolle über eine Vielzahl von Gerätetypen, darunter Desktop-, Mobil- und IoT-Geräte.

// Raynet One für Unified Endpoint Management

Verwalten Sie Ihre Endpunkte zentral für maximale Sicherheit

Raynet One vereint alle Endpunkte, von klassischen IT-Systemen wie Desktops, Server und Laptops bis hin zu mobilen Geräten wie Apple iOS, Google Android und Windows-Tablets.

Dank automatisierter Prozesse und moderner Funktionen bietet die Plattform proaktive Optimierung, sicheres Management und vollständige Transparenz über die gesamte IT-Infrastruktur – egal ob zentral, dezentral oder hybrid.

Der Raynet One AI-Agent deckt den gesamten Prozess ab, der über das herkömmliche Endpoint Management hinausgeht: Von Discovery & Inventory über die Anreicherung der IT-Daten mit aktuellen Markt- und Herstellerinformationen bis hin zum Zugriff auf tausende vorkonfigurierte Softwarepakete für ein autonomes Third-Party- und Security Patch Management.

// Discover to Manage

Transparenz, Automatisierung und Kontrolle für Ihre globalen Endpunkte

Erkennen & Inventarisieren

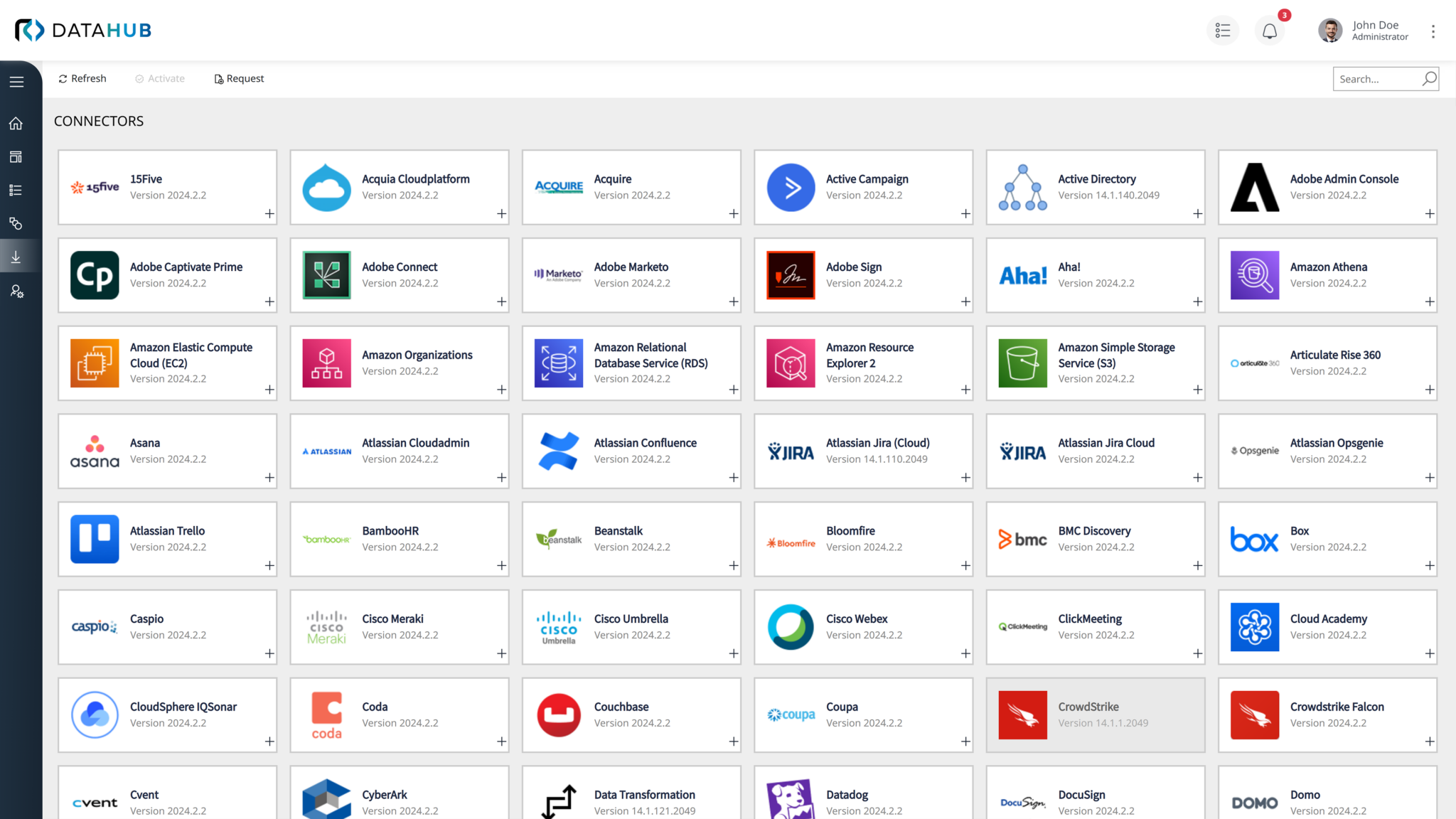

Erhalten Sie einen vollständigen Überblick über alle Endpunkte und wählen Sie aus mehr als 200 Konnektoren, um jeden blinden Fleck zu entdecken.

Automatisieren & Managen

Automatisieren Sie die zeitaufwändigsten Prozesse auf der Grundlage von unternehmensweiten Regeln und verwalten Sie Ihre Endgeräte effizient.

Schützen & Kontrollieren

Aktualisieren, patchen, überwachen und sichern Sie Ihre Endgeräte in Echtzeit, um sich über Bedrohungen, Schwachstellen und andere IT-Risiken im Klaren zu sein.

Kunden, die auf Raynet-Technologien vertrauen

// Feature Highlight

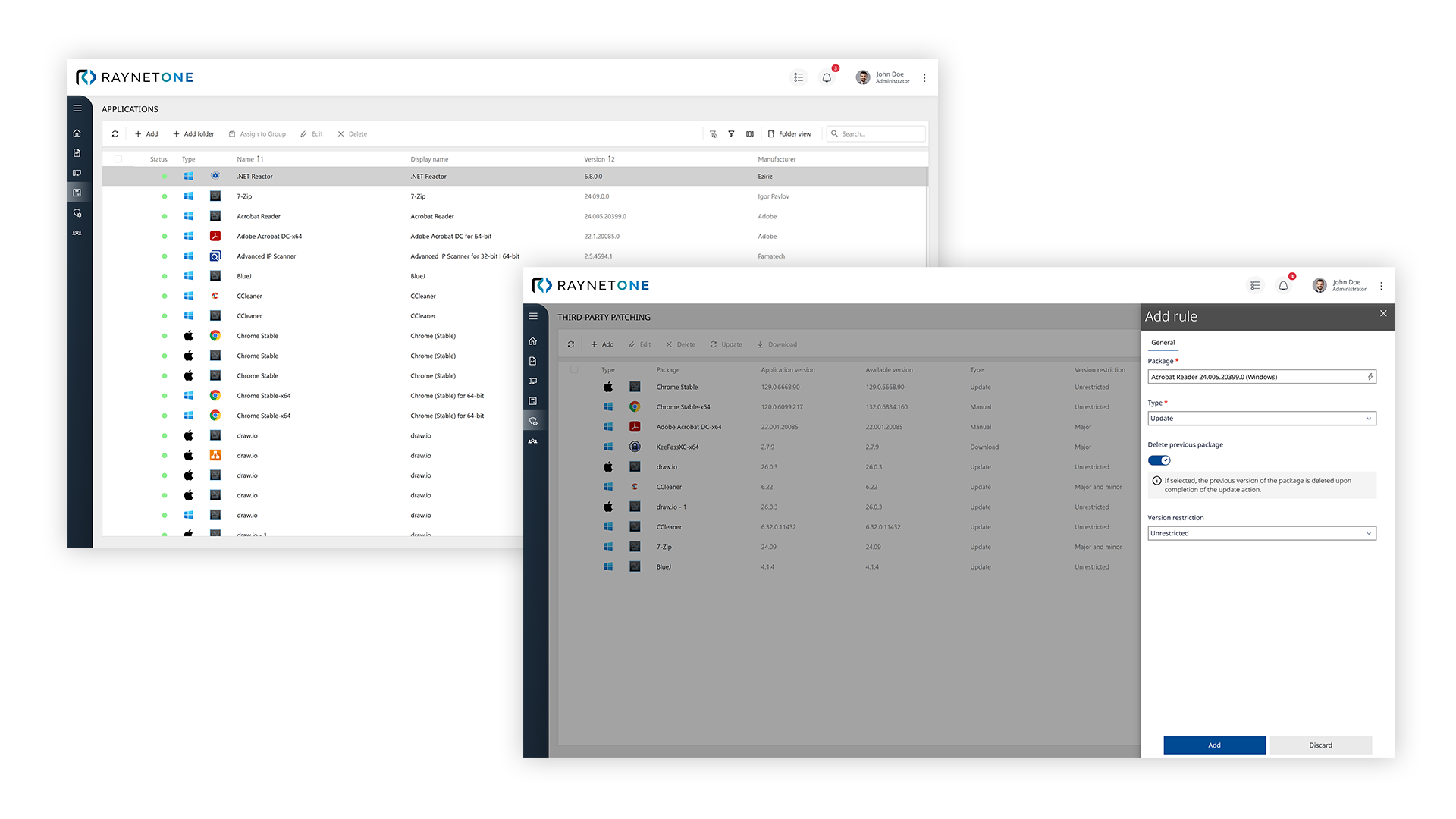

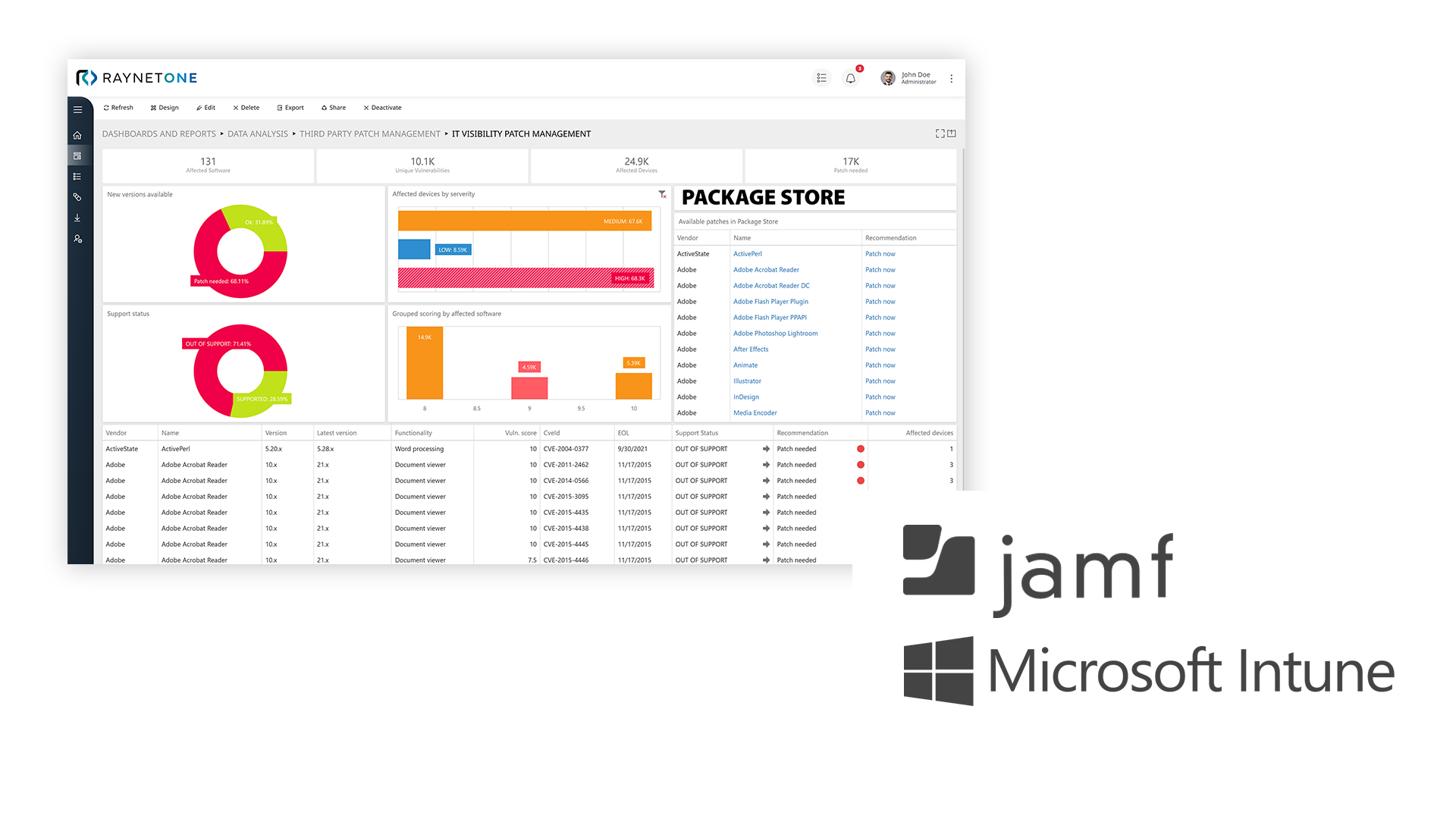

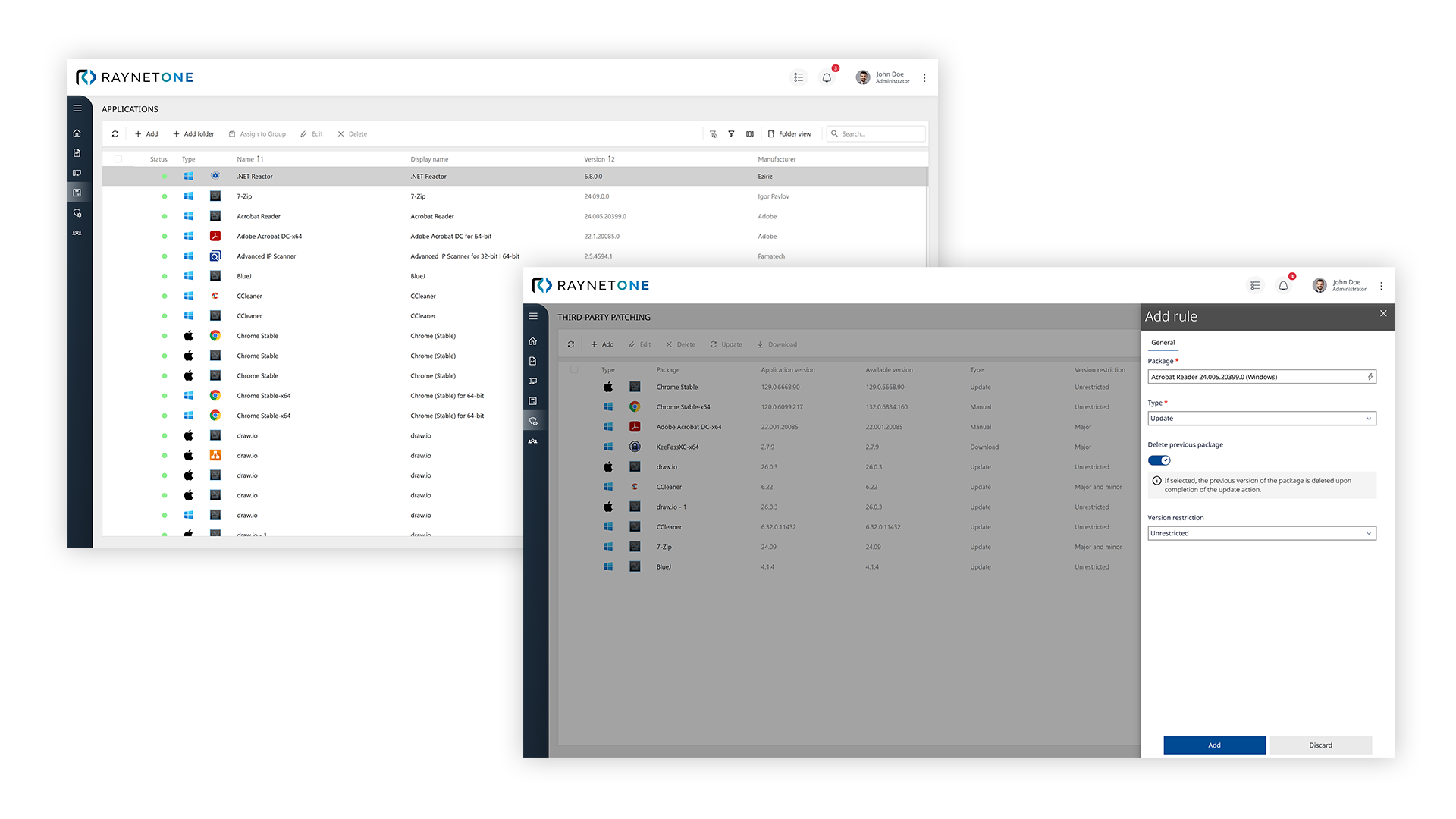

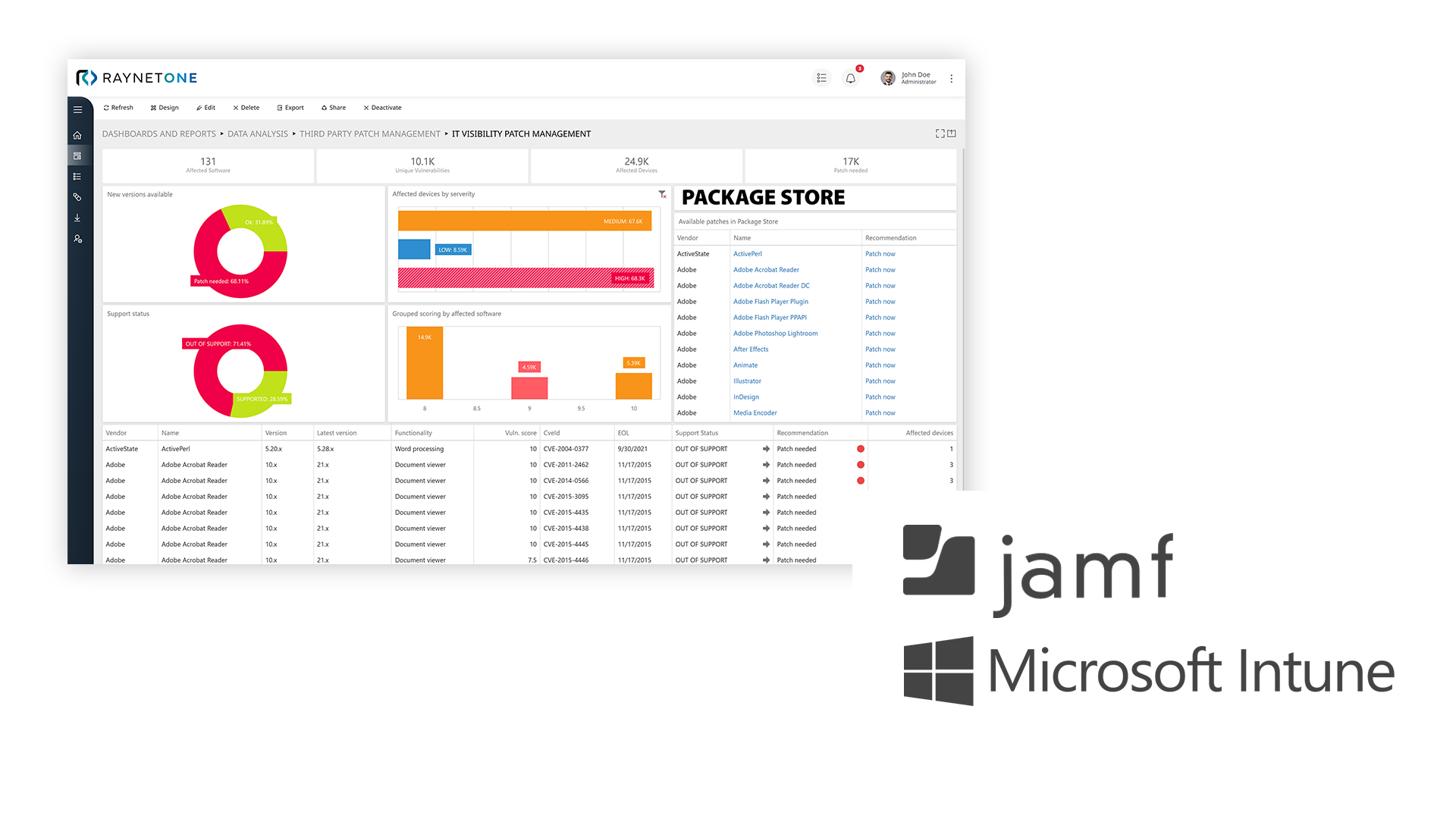

Autonomes Third-Party und Security Patch Management

Das autonome Third-Party & Security Patch Management in Raynet One basiert auf dem weltweit größten Repository vorkonfigurierter Softwarepakete. Raynet One gewährleistet einen nahtlosen Schutz aller Ihrer Endpunkte, reduziert den manuellen Aufwand und ermöglicht vollautomatische Patch-Prozesse.

- Echtzeit-Einblicke in den globalen Patch-Status und weitere wichtige KPIs

- Maximale Sicherheit durch sofortige Beseitigung von Software-Schwachstellen

// Feature Highlight

Die perfekte Ergänzung zu Jamf & Microsoft Intune

Unternehmen, die für die Verwaltung ihrer IT-Infrastruktur Lösungen wie Jamf und/oder Microsoft Intune einsetzen, fehlt beispielsweise die automatische Funktion, um das Management von Drittanbietern und Sicherheitspatches vollständig abzudecken. Raynet One ist eine Ergänzung zu diesen Lösungen und deckt diese wesentlichen Anforderungen ab.

- Nahtlose Kommunikation und Integration in bestehende Lösungen

- Anreicherung von wertvollen Anbieter- und Marktinformationen für das Softwareportfolio

// Feature Highlight

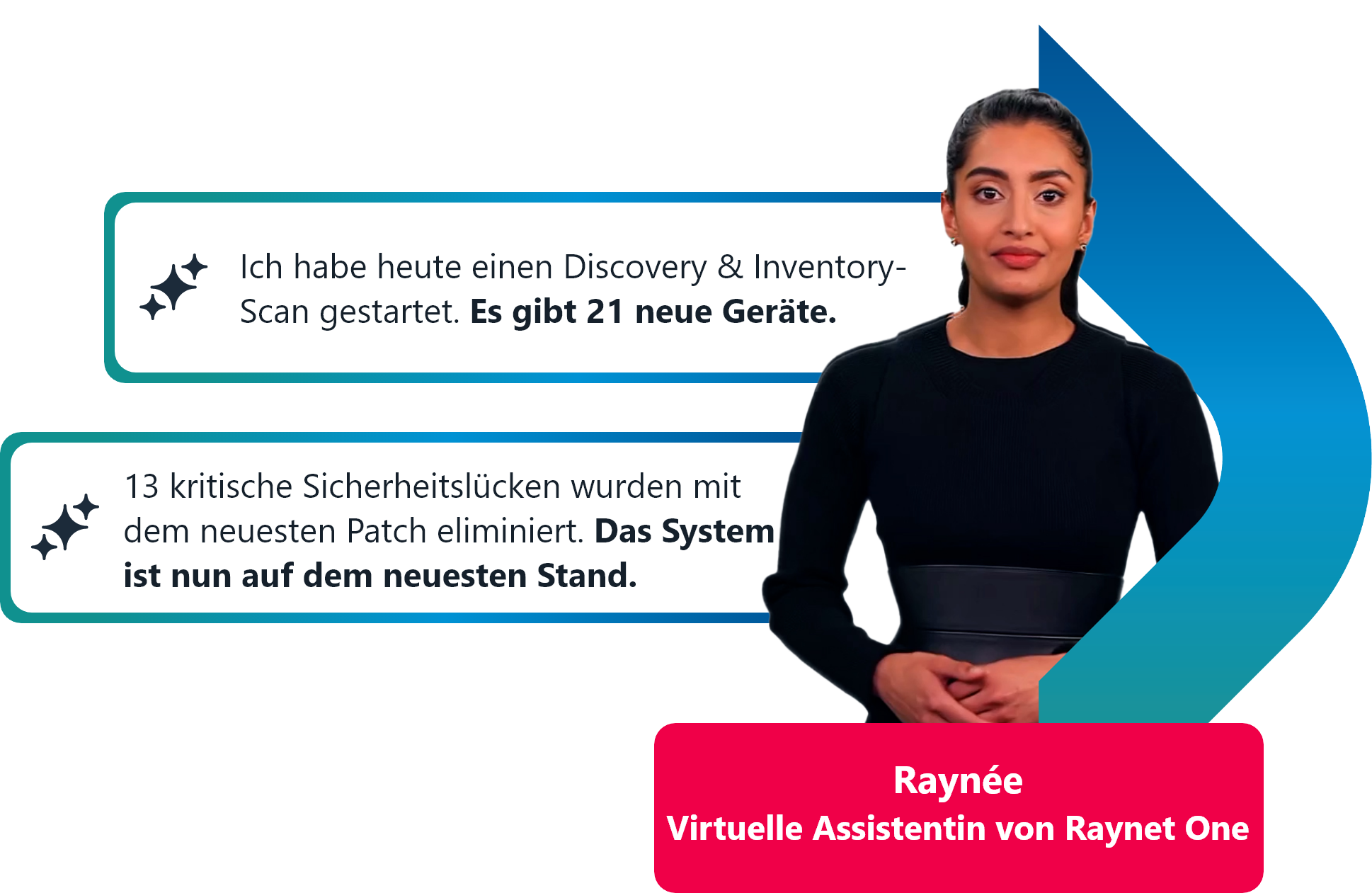

KI-Agent für mehr Sicherheit, Kontrolle und Automatisierung

Mit den KI-Agenten von Raynet One können Sie Ihre Endpunkte rund um die Uhr optimieren, sichern und verwalten. Die intelligenten Agenten handeln selbstständig, übernehmen Routineaufgaben und lösen Probleme, die sonst manuell bearbeitet werden müssten.

- Aktive Interaktion mit der IT-Landschaft für kontinuierliche True IT Asset Visibility

- Schnellere Identifizierung von potenziellen Risiken durch KI-gesteuerte Analysen

- Automatische Bereitstellung und Verteilung von Patches und Updates

// Feature Highlight

Das weltweit größte Repository vorkonfigurierter Softwarepakete

Die Integration des Package Stores optimiert die Verwaltung und Verteilung von Software für Ihre Endgeräte. Mit Zugriff auf mehr als 50.000 qualitätsgesicherten, vorkonfigurierten und sofort einsetzbaren Softwarepaketen für Windows und macOS können Sie komplexe Endpunktverwaltungsprozesse automatisieren.

- Neue Softwareversionen sind sofort nach der Freigabe durch den Hersteller verfügbar.

- Universelles Paketformat für maximale Flexibilität und Kompatibilität innerhalb Ihrer IT

// Kernfunktionen

Erkennen, verwalten und schützen Sie Ihre Endpunkte mit Raynet One

Deployment Manager

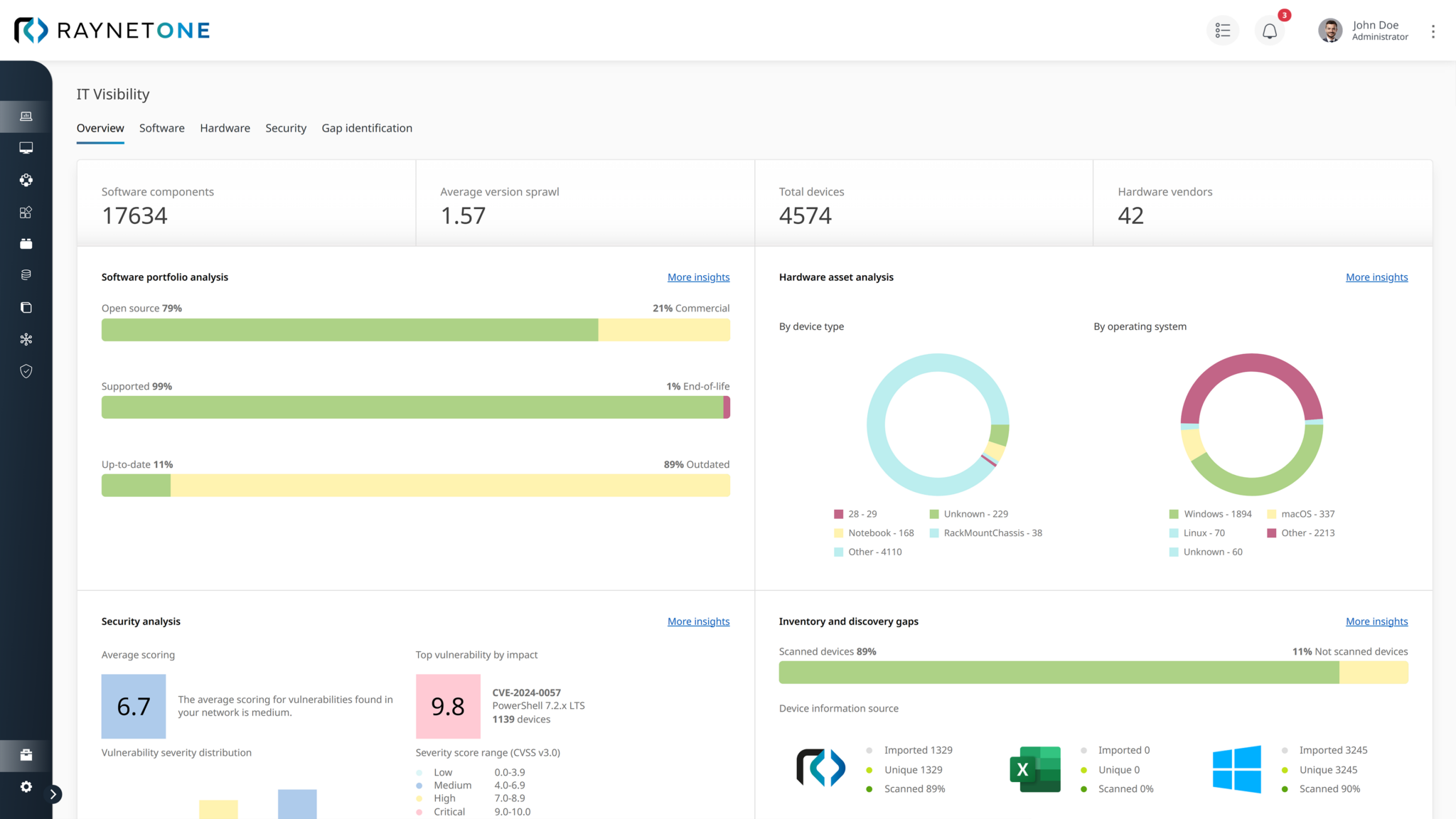

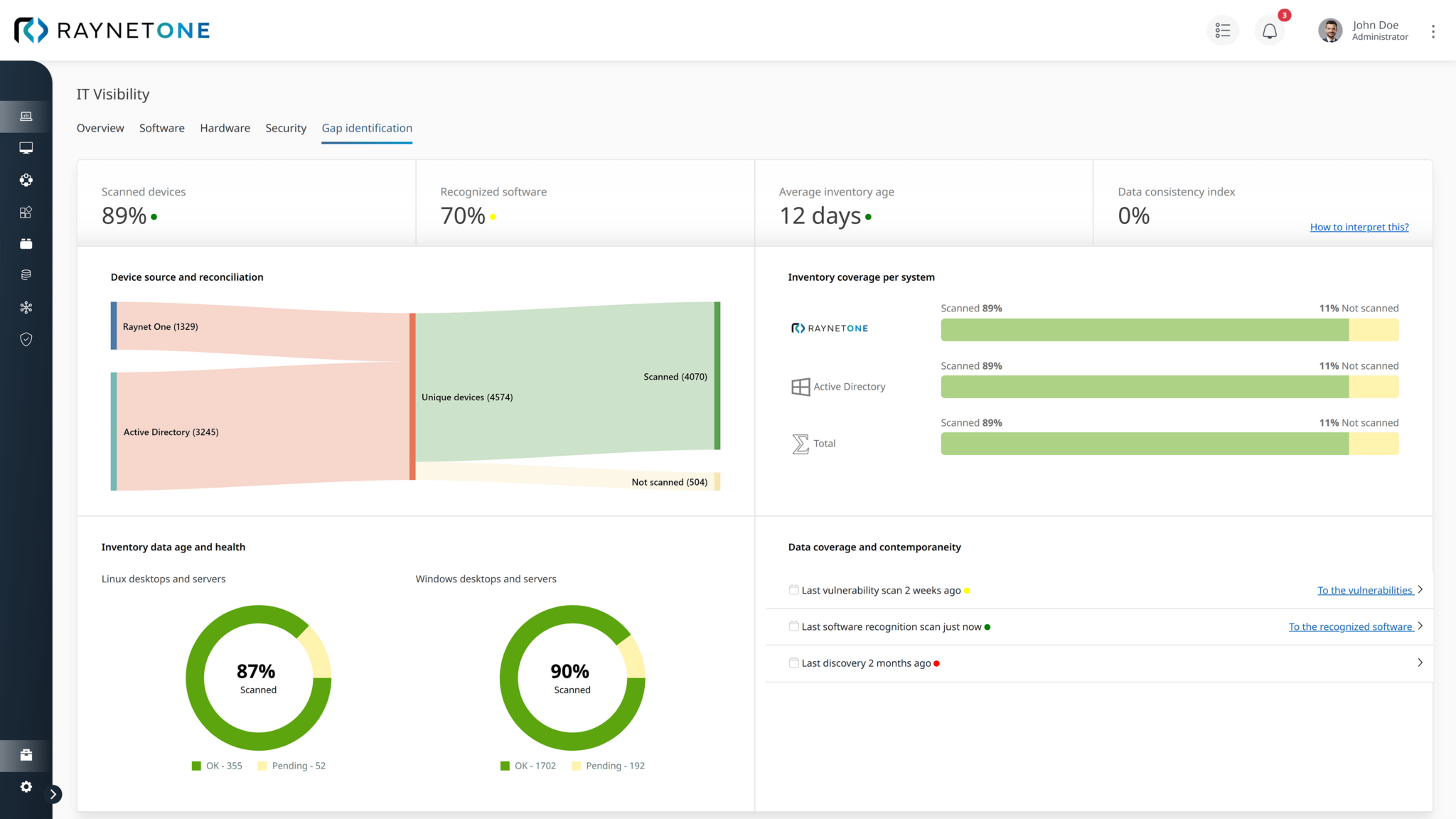

True IT Asset Visibility

IT Asset Discovery

Mobile Device Management

Dashboards & Reports

Erstellen Sie eine ausgezeichnete Datenbasis für Ihr Endpoint Management

True IT Asset Visibility ist die Basis für erfolgreiche IT-Initiativen und der Ausgangspunkt für ein ganzheitliches Management aller Ihrer Endgeräte.

- Aufdeckung von Schatten-IT und blinden Flecken

- Tägliche Informationen über Schwachstellen inkl. Kritikalität

- Proaktives Risikomanagement durch EoL- und EoS-Daten

- Frühzeitige Erkennung und Beseitigung potenzieller Angriffsflächen im Internet

Schaffen Sie vollständige Transparenz über Ihre Endpunkte

Raynet One erfasst nicht nur herkömmliche Systeme, sondern auch moderne Assets und führt sie in einer zentralen Plattform zusammen. Dies ist die Basis für intelligentes Endpoint Management.

- Flexible Inventarisierungsmethoden (agentenbasiert, kontaktlos, mobil, remote)

- Klassische Systeme (Clients, Server, Cloud, physische Hosts, Datenbanken, etc.)

- Moderne Geräte wie Smartphones, Tablets oder IoT-Geräte

- Intelligente Dashboards mit Bestandsdaten, Reichweite und weiteren Informationen

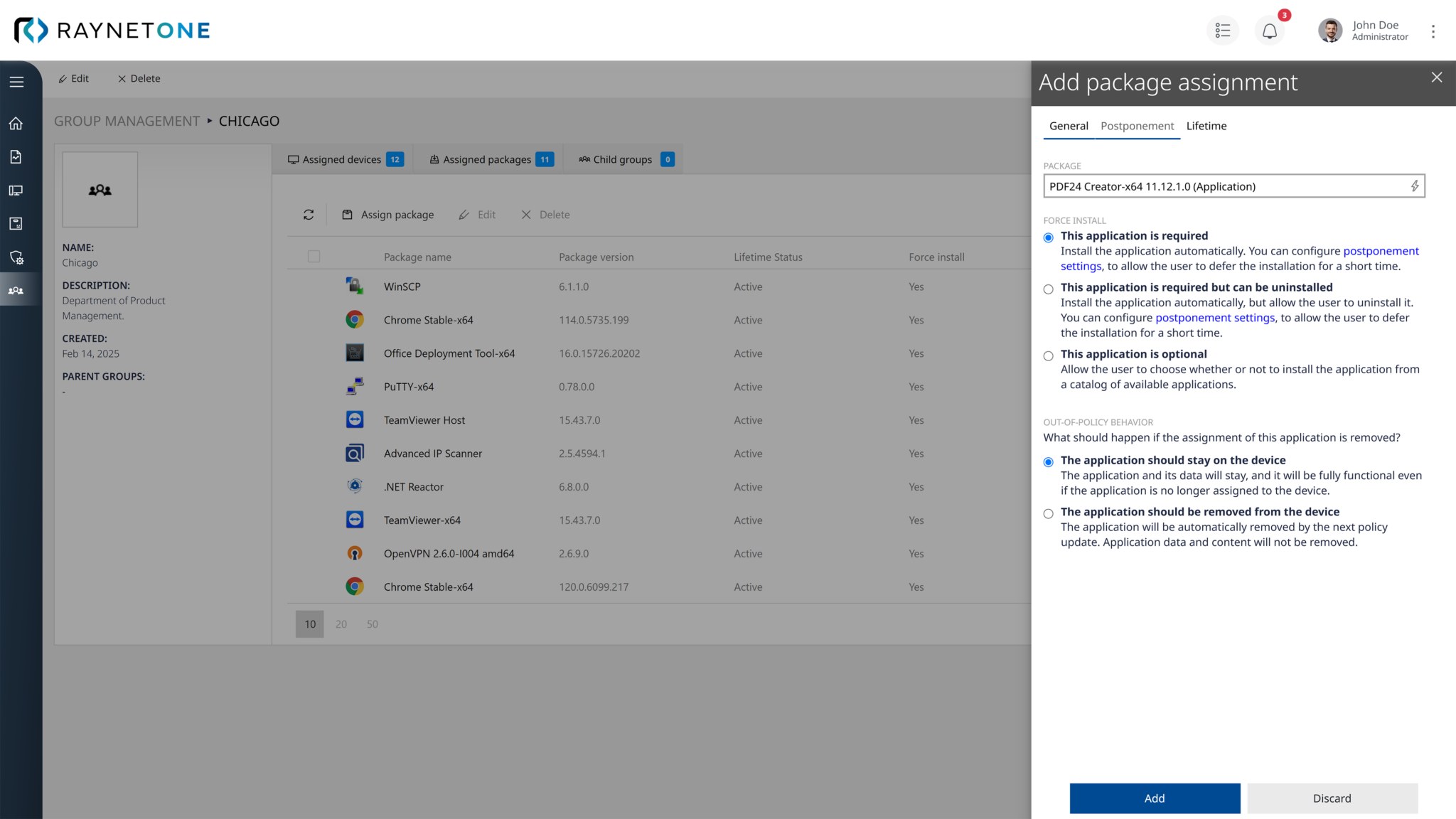

Reduzieren Sie manuellen Aufwand bei der Softwareverteilung

Der integrierte Deployment Manager sorgt für eine zentrale und automatische Softwareverteilung auf dezentralen Clients, Servern und VDIs. Verschiedene Funktionen zur Massenverarbeitung und Automatisierung von Software-Updates sorgen für einen permanent überwachten Verteilungs- und Installationsprozess.

- Zentrale Schnittstelle für Softwarekonfiguration und Bereitstellungsoptionen

- Überwaschung des Deployment-Vorgangs durch Echtzeit-Dashboards

- Kontrollierte Installation und Deinstallation durch intelligente Automatisierung

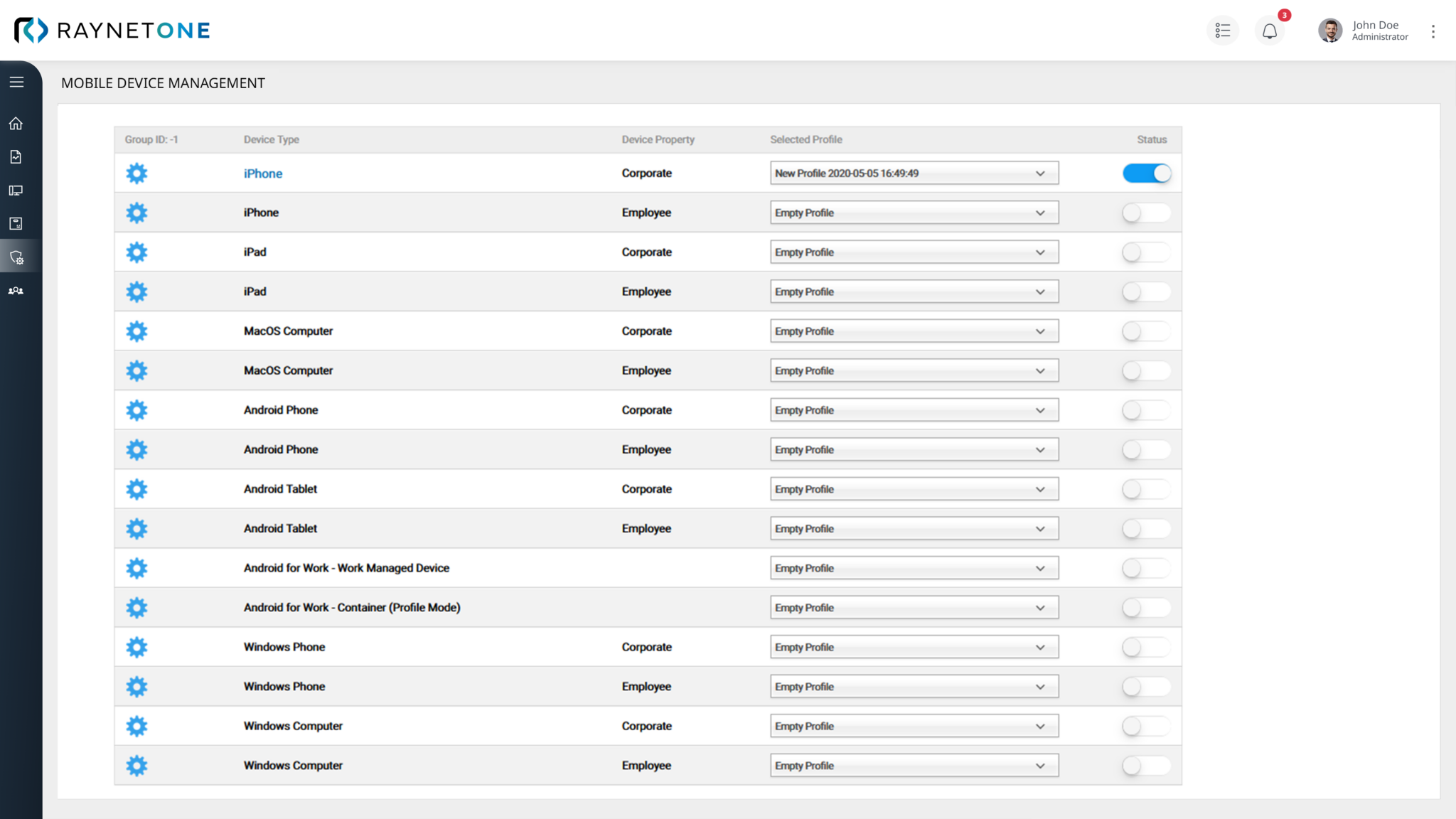

Reduzieren Sie die Komplexität des Mobile Device Management

Mit Raynet One ist die Verwaltung von mobilen Geräten, BYOD oder hybriden Endgeräten ein Kinderspiel. Die Geräte können in einer Vielzahl von Nutzungsszenarien kontrolliert, gesichert und zentral verwaltet werden.

- Unterstützung für iOS, iPadOS, watchOS, Android, macOS, ChromeOS und Windows

- Geschäftliche und private Daten werden dank intelligenter Technologien getrennt

- Sensible Unternehmensdaten bleiben unberührt

Behalten Sie Ihre wichtigsten Endpoint Management-KPIs im Blick

Vorkonfigurierte und sofort einsetzbare Dashboards und Berichte sorgen für umfassende Transparenz über Assets, Nutzung, Gerätestatus, Trendanalysen, Softwareinventar, Schwachstellen, Patch-Status und vieles mehr.

- Integrierter Designer mit GenAI-Funktionen für individuelle Visualisierungen

- Benutzerdefinierte Dashboards und Reports mit Drill-Down-Funktion

- Export im PDF-, Excel- oder JPEG-Format

- Einfache Bereitstellung für andere Stakeholder über gemeinsame Links

// Add-ons

Zusätzliche Funktionen für intelligentes Endpoint Management

OS Deployment

Asset & Identity Management

License Counting

Advanced Rollout Control

// FAQ

Fragen und Antworten zu Raynet One für Unified Endpoint Management

Ist Raynet One jetzt RayManageSoft UEM?

RayManageSoft UEM mit all seinen Endpoint-Management-Funktionen wurde auf Raynet One übertragen. Dies ermöglicht grenzenlose Möglichkeiten für die nahtlose Verwaltung aller Ihrer Endpunkte.

Gibt es eine Testlizenz?

Ja, Sie können Raynet One 30 Tage lang kostenlos testen. Geben Sie einfach Ihre persönlichen Daten in das folgende Kontaktformular ein und Sie erhalten Zugang zu allen Endpoint-Management-Funktionen in Raynet One.

Kann ich zusätzliche IT-Asset-Daten in Raynet One importieren?

Sie können die flexiblen Inventarisierungstechnologien von Raynet One nutzen, aber auch Ihre eigenen Bestandsdaten importieren. Darüber hinaus stehen über 200 Konnektoren zu anderen IT-Systemen zur Verfügung, um vorhandene Daten zu integrieren und umzuwandeln.

Kann Raynet One in bestehende IT- oder Endpoint-Tools integriert werden?

Raynet One kann über verschiedene Schnittstellen mit bestehenden Lösungen für den Datenimport und -export kommunizieren. So ist es beispielsweise die ideale Ergänzung zu Microsoft Intune oder Jamf für das direkte Patchen von Softwareanwendungen.

Ist Raynet One auch als On-Premises-Lösung erhältlich?

Raynet One ist grundsätzlich eine SaaS-basierte Plattform. Unter bestimmten Umständen kann Raynet One jedoch auch On-Premises implementiert werden.

Wie funktioniert die Automatisierung des Patch-Managements?

Der automatisierte Patch-Prozess ist eines der Herzstücke von Raynet One für Endpoint Management. Die direkten Integrationen vom Raynet One Technology Catalog und dem Raynet Package Store liefern wertvolle KPIs zu Software-Schwachstellen und neuen Patches. Der Package Store stellt diese Patches kurz nach Herstellerrelease zur Verfügung und schafft damit die Basis für die Automatisierung. Intelligente Workflows und Regeln ermöglichen das automatische Ausrollen von Patches je nach Schweregrad der Software-Schwachstelle.

Kann Raynet One auch mobile Geräte verwalten?

Ja. Mobile Device Management ist ein wesentlicher Bestandteil des modernen Endpoint Managements. Raynet One kann fast alle mobilen Geräte und Tablets, unabhängig vom Betriebssystem, verwalten.

Welche Art von Informationen bietet der Technologiekatalog?

Der Raynet One Technology Catalog bietet wichtige Software-, Hardware-, Lebenszyklus- und Sicherheitsinformationen für ein besseres Verständnis und eine effizientere Verwaltung aller Endgeräte.

// We are, where you are

Kontaktieren Sie unsere Experten

Sie interessieren sich für unsere Lösungen, benötigen weitere Informationen oder haben Fragen?

Mit 25 Jahren Erfahrung und zahlreichen Kundenprojekten weltweit, können wir auch Ihnen bei Ihren Herausforderungen helfen – kontaktieren Sie uns noch heute!

Unified Endpoint Management mit Raynet One

Die Raynet One-Plattform ist eine leistungsstarke Lösung für die nahtlose Verwaltung und den Schutz aller Ihrer Endpunkte. Automatisieren Sie globale Prozesse, verschaffen Sie sich einen besseren Überblick und optimieren Sie die Kontrolle über eine Vielzahl von Gerätetypen, darunter Desktop-, Mobil- und IoT-Geräte.

// Raynet One für Unified Endpoint Management

Verwalten Sie Ihre Endpunkte zentral für maximale Sicherheit

Raynet One vereint alle Endpunkte, von klassischen IT-Systemen wie Desktops, Server und Laptops bis hin zu mobilen Geräten wie Apple iOS, Google Android und Windows-Tablets.

Dank automatisierter Prozesse und moderner Funktionen bietet die Plattform proaktive Optimierung, sicheres Management und vollständige Transparenz über die gesamte IT-Infrastruktur – egal ob zentral, dezentral oder hybrid.

Der Raynet One AI-Agent deckt den gesamten Prozess ab, der über das herkömmliche Endpoint Management hinausgeht: von Discovery & Inventory über die Anreicherung der IT-Daten mit aktuellen Markt- und Herstellerinformationen bis hin zum Zugriff auf tausende vorkonfigurierte Softwarepakete für ein autonomes Third-Party- und Security Patch Management.

// Discover to Manage

Transparenz, Automatisierung und Kontrolle für Ihre globalen Endpunkte

Erkennen & Inventarisieren

Erhalten Sie einen vollständigen Überblick über alle Endpunkte und wählen Sie aus mehr als 200 Konnektoren, um jeden blinden Fleck zu entdecken.

Automatisieren & Managen

Automatisieren Sie die zeitaufwändigsten Prozesse auf der Grundlage von unternehmensweiten Regeln und verwalten Sie Ihre Endgeräte effizient.

Schützen & Kontrollieren

Aktualisieren, patchen, überwachen und sichern Sie Ihre Endgeräte in Echtzeit, um sich über Bedrohungen, Schwachstellen und andere IT-Risiken im Klaren zu sein.

Kunden, die auf Raynet-Technologien vertrauen

// Feature Highlight

Autonomes Third-Party und Security Patch Management

Das autonome Third-Party & Security Patch Management in Raynet One basiert auf dem weltweit größten Repository vorkonfigurierter Softwarepakete. Raynet One gewährleistet einen nahtlosen Schutz aller Ihrer Endpunkte, reduziert den manuellen Aufwand und ermöglicht vollautomatische Patch-Prozesse.

- Echtzeit-Einblicke in den globalen Patch-Status und weitere wichtige KPIs

- Maximale Sicherheit durch sofortige Beseitigung von Software-Schwachstellen

// Feature Highlight

Die perfekte Ergänzung zu Jamf & Microsoft Intune

Unternehmen, die für die Verwaltung ihrer IT-Infrastruktur Lösungen wie Jamf und/oder Microsoft Intune einsetzen, fehlt beispielsweise die automatische Funktion, um das Management von Drittanbietern und Sicherheitspatches vollständig abzudecken. Raynet One ist eine Ergänzung zu diesen Lösungen und deckt diese wesentlichen Anforderungen ab.

- Nahtlose Kommunikation und Integration in bestehende Lösungen

- Anreicherung von wertvollen Anbieter- und Marktinformationen für das Softwareportfolio

// Feature Highlight

KI-Agent für mehr Sicherheit, Kontrolle und Automatisierung

Mit den KI-Agenten von Raynet One können Sie Ihre Endpunkte rund um die Uhr optimieren, sichern und verwalten. Die intelligenten Agenten handeln selbstständig, übernehmen Routineaufgaben und lösen Probleme, die sonst manuell bearbeitet werden müssten.

- Aktive Interaktion mit der IT-Landschaft für kontinuierliche True IT Asset Visibility

- Schnellere Identifizierung von potenziellen Risiken durch KI-gesteuerte Analysen

- Automatische Bereitstellung und Verteilung von Patches und Updates

// Feature Highlight

Das weltweit größte Repository vorkonfigurierter Softwarepakete

Die Integration des Package Stores optimiert die Verwaltung und Verteilung von Software für Ihre Endgeräte. Mit Zugriff auf mehr als 50.000 qualitätsgesicherten, vorkonfigurierten und sofort einsetzbaren Softwarepaketen für Windows und macOS können Sie komplexe Endpunktverwaltungsprozesse automatisieren.

- Neue Softwareversionen sind sofort nach der Freigabe durch den Hersteller verfügbar.

- Universelles Paketformat für maximale Flexibilität und Kompatibilität innerhalb Ihrer IT

// Features

Erkennen, verwalten und schützen Sie Ihre Endpunkte mit Raynet One

Deployment Manager

True IT Asset Visibility

IT Asset Discovery

Mobile Device Management

Dashboards & Reports

Erstellen Sie eine ausgezeichnete Datenbasis für Ihr Endpoint Management

True IT Asset Visibility ist die Basis für erfolgreiche IT-Initiativen und der Ausgangspunkt für ein ganzheitliches Management aller Ihrer Endgeräte.

- Aufdeckung von Schatten-IT und blinden Flecken

- Tägliche Informationen über Schwachstellen inkl. Kritikalität

- Proaktives Risikomanagement durch EoL- und EoS-Daten

- Frühzeitige Erkennung und Beseitigung potenzieller Angriffsflächen im Internet

Schaffen Sie vollständige Transparenz über Ihre Endpunkte

Raynet One erfasst nicht nur herkömmliche Systeme, sondern auch moderne Assets und führt sie in einer zentralen Plattform zusammen. Dies ist die Basis für intelligentes Endpoint Management.

- Flexible Inventarisierungsmethoden (agentenbasiert, kontaktlos, mobil, remote)

- Klassische Systeme (Clients, Server, Cloud, physische Hosts, Datenbanken, etc.)

- Moderne Geräte wie Smartphones, Tablets oder IoT-Geräte

- Intelligente Dashboards mit Bestandsdaten, Reichweite und weiteren Informationen

Reduzieren Sie manuellen Aufwand bei der Softwareverteilung

Der integrierte Deployment Manager sorgt für eine zentrale und automatische Softwareverteilung auf dezentralen Clients, Servern und VDIs. Verschiedene Funktionen zur Massenverarbeitung und Automatisierung von Software-Updates sorgen für einen permanent überwachten Verteilungs- und Installationsprozess.

- Zentrale Schnittstelle für Softwarekonfiguration und Bereitstellungsoptionen

- Überwaschung des Deployment-Vorgangs durch Echtzeit-Dashboards

- Kontrollierte Installation und Deinstallation durch intelligente Automatisierung

Reduzieren Sie die Komplexität des Mobile Device Management

Mit Raynet One ist die Verwaltung von mobilen Geräten, BYOD oder hybriden Endgeräten ein Kinderspiel. Die Geräte können in einer Vielzahl von Nutzungsszenarien kontrolliert, gesichert und zentral verwaltet werden.

- Unterstützung für iOS, iPadOS, watchOS, Android, macOS, ChromeOS und Windows

- Geschäftliche und private Daten werden dank intelligenter Technologien getrennt

- Sensible Unternehmensdaten bleiben unberührt

Behalten Sie Ihre wichtigsten Endpoint Management KPIs auf einen Blick

Vorkonfigurierte und sofort einsetzbare Dashboards und Berichte sorgen für umfassende Transparenz über Assets, Nutzung, Gerätestatus, Trendanalysen, Softwareinventar, Schwachstellen, Patch-Status und vieles mehr.

- Integrierter Designer mit GenAI-Funktionen für individuelle Visualisierungen

- Benutzerdefinierte Dashboards und Reports mit Drill-Down-Funktion

- Export im PDF-, Excel- oder JPEG-Format

- Einfache Bereitstellung für andere Stakeholder über gemeinsame Links

// Add-ons

Zusätzliche Funktionalitäten für intelligentes Endpoint Management

OS Deployment

Asset & Identity Management

License Counting

Advanced Rollout Control

// FAQ

Fragen und Antworten zu Raynet One für Unified Endpoint Management

Ist Raynet One jetzt RayManageSoft UEM?

RayManageSoft UEM mit all seinen Endpoint-Management-Funktionen wurde auf Raynet One übertragen. Dies ermöglicht grenzenlose Möglichkeiten für die nahtlose Verwaltung aller Ihrer Endpunkte.

Gibt es eine Testlizenz?

Ja, Sie können Raynet One 30 Tage lang kostenlos testen. Geben Sie einfach Ihre persönlichen Daten in das folgende Kontaktformular ein und Sie erhalten Zugang zu allen Endpoint-Management-Funktionen in Raynet One.

Kann ich zusätzliche IT-Asset-Daten in Raynet One importieren?

Sie können die flexiblen Inventarisierungstechnologien von Raynet One nutzen, aber auch Ihre eigenen Bestandsdaten importieren. Darüber hinaus stehen über 200 Konnektoren zu anderen IT-Systemen zur Verfügung, um vorhandene Daten zu integrieren und umzuwandeln.

Kann Raynet One in bestehende IT- oder Endpoint-Tools integriert werden?

Raynet One kann über verschiedene Schnittstellen mit bestehenden Lösungen für den Datenimport und -export kommunizieren. So ist es beispielsweise die ideale Ergänzung zu Microsoft Intune oder Jamf für das direkte Patchen von Softwareanwendungen.

Ist Raynet One auch als On-Premises-Lösung erhältlich?

Raynet One ist grundsätzlich eine SaaS-basierte Plattform. Unter bestimmten Umständen kann Raynet One jedoch auch On-Premises implementiert werden.

Wie funktioniert die Automatisierung des Patch-Managements?

Der automatisierte Patch-Prozess ist eines der Herzstücke von Raynet One für Endpoint Management. Die direkten Integrationen vom Raynet One Technology Catalog und dem Raynet Package Store liefern wertvolle KPIs zu Software-Schwachstellen und neuen Patches. Der Package Store stellt diese Patches kurz nach Herstellerrelease zur Verfügung und schafft damit die Basis für die Automatisierung. Intelligente Workflows und Regeln ermöglichen das automatische Ausrollen von Patches je nach Schweregrad der Software-Schwachstelle.

Kann Raynet One auch mobile Geräte verwalten?

Ja. Mobile Device Management ist ein wesentlicher Bestandteil des modernen Endpoint Managements. Raynet One kann fast alle mobilen Geräte und Tablets, unabhängig vom Betriebssystem, verwalten.

Welche Art von Informationen bietet der Technologiekatalog?

Der Raynet One Technology Catalog bietet wichtige Software-, Hardware-, Lebenszyklus- und Sicherheitsinformationen für ein besseres Verständnis und eine effizientere Verwaltung aller Endgeräte.

// We are, where you are

Kontaktieren Sie unsere Experten

Sie interessieren sich für unsere Lösungen, benötigen weitere Informationen oder haben Fragen?

Mit 25 Jahren Erfahrung und zahlreichen Kundenprojekten weltweit, können wir auch Ihnen bei Ihren Herausforderungen helfen – kontaktieren Sie uns noch heute!